随着自动化解决方案越来越多地部署在自动抄表系统(AMR),自动计量系统(AMI)和智能电网基础架构中,诸如数据黑客,系统恶意软件和网络攻击之类的安全攻击也在逐渐增加。自动计量设备中的其他易受攻击区域包括非安全数据总线,串行连接或远程调试端口访问。

这里有一个问题。我们如何在智能电表和智能能源网关中确保数据安全和客户隐私?智能电表的攻击类型可大致分为物理攻击(外部干扰,绕过零线,缺少零线等),电攻击(过压/欠压,电路检测,ESD等)以及软件和数据攻击(间谍软件插入,网络攻击)。

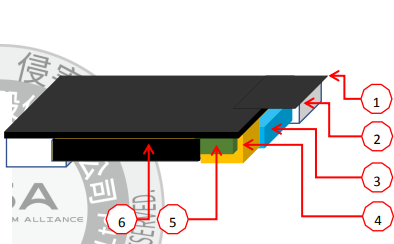

除了对电表进行物理篡改以外,由于已经互连了电网,因此大多数已知漏洞都与通信介质和通信协议有关。物理篡改的解决方案包括使用磁传感器(用于检测是否存在强磁场,这可能会影响电流互感器的读数),倾斜传感器(可以检测在授权位置的电表是否已被移除)或发生物理篡改,并且在固件算法中使用了篡改以帮助确保连续计费,并且可以在仪表外壳上放置防篡改开关,当打开外壳时可以触发篡改通知。

自动计量系统包括软件,硬件,通信,与客户相关的系统以及计量数据管理(MDM)软件。随着电表的智能化和联网化,电表软件必须提供足够的安全功能,以防止对软件配置进行未经授权的更改,防止读取记录的数据以及修改校准数据。

该解决方案需要整合安全技术,以确保通信通道的安全并确保资产的物理安全,从而使智能电网更加安全可靠。安全通信协议:目前,电网上所有各方都在使用许多数据交换协议。

全球信息技术领域广泛使用传输控制协议(TCP)/ Internet协议(IP),超文本传输协议(HTTP),文件传输协议(FTP)等。由于传输的数据很容易被黑客窃取,因此,不太安全,容易受到攻击。

对于电网或智能电表,必须使用诸如Internet协议安全性(IPSec),安全套接字层(SSL),传输层安全性(TLS)和安全外壳(SSH)之类的协议来替换非安全协议。 IPSec使用加密技术来确保专用网络之间通信方的数据的机密性,完整性和真实性。

控制和命令的安全级别高诸如AES之类的对称密钥密码系统适用于批量数据,但是安全级别不高。诸如椭圆曲线数字签名算法(ECDSA)之类的非对称密钥密码系统适用于加密远程断开/连接实时电价变化和其他控制/命令。

这确保了控制网格设备的命令是高度真实的。基于椭圆曲线密码学(ECC)的密钥交换可提供高度的安全性。

无线网络,例如Zigbee® reg;可以使用ECC提供数字证书以在智能电网生态系统中的ZigBee节点/设备之间交换信息。加密技术注:几乎所有安全协议都需要一种或多种加密技术来加密数据。

128位AES密码广泛用于智能电表应用程序,并用于单个电表与电表数据收集设备之间的通信。由于数据已被加密,因此可以防止数据被盗。

& nbsp;密钥生成和加密算法的存储几乎所有安全密码和加密密钥都依赖于随机种子。使用伪随机数生成密钥可能会导致伪安全性。

美国国家标准技术研究院(NIST)采用符合文件传输协议140-2的随机数生成器,以确保较高的安全性。建议使用硬件而不是软件来生成随机数,并在发生破解事件时删除密钥。

公司: 深圳市捷比信实业有限公司

电话: 0755-29796190

邮箱: tao@jepsun.com

产品经理: 陆经理

QQ: 2065372476

地址: 深圳市宝安区翻身路富源大厦1栋7楼

更多资讯

获取最新公司新闻和行业资料。

- 如何正确安装与维护防护式开关以确保安全运行 如何正确安装与维护防护式开关以确保安全运行防护式开关虽为小型电气元件,但其安装与维护质量直接影响整个电力系统的安全性与稳定性。以下从安装规范与日常维护两个维度进行详细阐述。1. 正确安装步骤确认电压与电流...

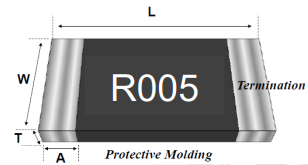

- 如何正确选型汽车级低阻值电阻以保障车辆电气安全 如何正确选型汽车级低阻值电阻以保障车辆电气安全随着新能源汽车和智能网联技术的快速发展,车载电子系统的复杂度显著提升,对关键元器件如汽车级低阻值电阻提出了更高要求。错误的选型可能导致电流测量偏差、系统误...

- 汽车级金属箔片式电阻器:保障智能驾驶系统的安全基石 汽车级金属箔片式电阻器在智能汽车中的关键作用随着智能驾驶、车联网和新能源汽车的快速发展,车载电子系统对元器件的可靠性、耐久性和安全性提出前所未有的挑战。汽车级金属箔片式电阻器以其优异的综合性能,正在成...

- SEFUSE三端保险丝如何提升电路安全性能?深度技术解析 SEFUSE三端保险丝:智能保护的新标杆随着电子设备向小型化、智能化方向发展,传统的被动式保险丝已难以满足现代电路的安全需求。SEFUSE三端保险丝应运而生,成为新一代智能保护器件的代表。它不仅保留了三端结构的稳定连...

- 贴片自恢复保险丝12A:高效保护电路安全的智能选择 贴片自恢复保险丝12A:电路保护的新标准在现代电子设备日益小型化、集成化的趋势下,贴片自恢复保险丝(Polymer Positive Temperature Coefficient, PPTC)因其体积小、响应快、可重复使用等优点,成为众多电源管理与电路保护方案中的...

- 如何正确选型与安装TR20 20W电阻?实用指南全解析 TR20 20W电阻选型关键因素在实际工程应用中,正确选择和安装TR20 20W大功率精密电阻是保障系统稳定运行的关键。以下是几个必须考虑的核心要素:1. 功率匹配计算需根据电路中的最大功耗进行核算,建议留出至少20%-30%的余量,防...

- 聚鼎PPTC自恢复保险丝:智能防护新选择,保障电路安全无忧 聚鼎PPTC自恢复保险丝:智能防护新选择,保障电路安全无忧在现代电子设备日益复杂化的背景下,电路保护已成为产品设计中不可或缺的一环。聚鼎作为国内领先的电子元器件制造商,其推出的PPTC自恢复保险丝凭借卓越的性能与...

- 如何正确选择与安装大毅保险丝以实现高效过流保护 如何正确选择与安装大毅保险丝以实现高效过流保护在电子系统设计中,合理选用和安装大毅保险丝是保障电路安全稳定运行的关键环节。错误的选择可能导致保护失效或频繁误动作,影响设备寿命与用户体验。1. 根据负载特性...

- 电信用自恢复保险丝:智能保护电路安全的可靠选择 电信用自恢复保险丝:智能保护电路安全的可靠选择在现代通信设备与电子系统中,电路保护至关重要。电信用自恢复保险丝(也称可复位保险丝或PPTC)因其独特的自恢复特性,成为保障设备稳定运行的关键元件。一、什么是电...

- 如何正确选择与安装插件式压敏电阻?技术指南全解析 选择插件式压敏电阻的关键参数在实际应用中,正确选型是确保保护效果的前提。以下是必须关注的核心参数:1. 额定工作电压(Uc)指压敏电阻在长期工作状态下可承受的最大持续电压。应选择略高于电路工作电压的型号,例如...

- 大毅保险丝:智能穿戴设备中的安全守护者 大毅保险丝在智能穿戴设备中的核心作用随着智能穿戴设备的普及,其安全性与稳定性成为用户关注的重点。大毅保险丝作为关键元器件,在保障设备运行安全方面发挥着不可替代的作用。1. 高可靠性保护电路大毅保险丝采用优...

- 聚鼎PTTC贴片自复位电流保险丝:高效保护电路安全的智能选择 聚鼎PTTC贴片自复位电流保险丝:高效保护电路安全的智能选择在现代电子设备日益小型化、集成化的趋势下,电路保护元件的选择显得尤为重要。聚鼎PTTC贴片自复位电流保险丝凭借其卓越的性能与可靠性,成为众多电子产品制造...

- 聚鼎PTTC电源用PPTC自恢复保险丝:智能防护,安全无忧 聚鼎PTTC电源用PPTC自恢复保险丝:智能防护,安全无忧在现代电子设备日益复杂化、高集成化的背景下,电源系统的稳定性与安全性成为设计关键。聚鼎作为国内领先的电子保护元件制造商,推出的PTTC系列自恢复保险丝(PPTC)专...

- 华新科取样电阻性能解析:高精度与稳定性如何保障电路安全? 华新科取样电阻的性能优势分析华新科(HuaXinKe)作为国内知名的电子元器件制造商,其生产的取样电阻在工业控制、电源管理及智能设备领域广泛应用。以下从多个维度深入剖析其产品特性:1. 高精度与低温度系数华新科取样电...

- 深入解析:AM系列高保真组件如何提升家庭影音系统表现 AM系列高保真组件:重塑家庭影音系统的听觉边界随着人们对居家娱乐品质要求的不断提升,传统音响系统已难以满足对音质、稳定性和智能交互的多重期待。AM系列高保真组件应运而生,成为构建高端家庭影音系统的关键基石。...

- 贴片自恢复保险丝12A:电子设备安全防护的智能选择 贴片自恢复保险丝12A:电子设备安全防护的智能选择在现代电子设备日益小型化、集成化的趋势下,电路保护元件的选择显得尤为重要。贴片自恢复保险丝12A作为一种高效、可靠的过流保护器件,正逐渐成为消费电子、通信设备...

- 如何正确选择和安装插件自恢复保险丝?实用指南 插件自恢复保险丝选型与安装全流程指南尽管插件自恢复保险丝具有诸多优点,但若选型不当或安装错误,仍可能导致保护失效甚至引发安全隐患。因此,科学合理地选择与安装至关重要。1. 关键参数识别在选购插件自恢复保险...

- 如何正确选型与安装插件自恢复保险丝?实用指南 如何正确选型与安装插件自恢复保险丝?实用指南在电子设备设计和维修过程中,插件自恢复保险丝因其独特的优势被广泛采用。然而,若选型不当或安装错误,可能导致保护失效甚至引发安全隐患。本文将从选型标准、安装注...

- 全面指南:如何正确选用MOSFET产品以优化电路性能 从零开始掌握MOSFET产品选型全流程在电子设计领域,正确选择MOSFET产品是保障系统稳定性与效率的关键环节。无论是针对数字控制、模拟信号处理还是电源转换,合理匹配器件参数都能显著提升整体性能。1. 明确应用类型与工作...

- 三菱NF125-HW与NF630-SEPW:专业级空气开关的安全保障 三菱的两款空气开关——NF125-HW与NF630-SEPW,都是针对工业及商业领域设计的专业级产品。其中,NF125-HW是一款高性能、高可靠性的空气开关,适用于各种严苛的工作环境。它具有强大的过载保护功能,能够在电流过大时迅速切断电...